Hva er Office 365 Attack Simulator? Hvordan bruke det?

Hvis du bruker Office 365 Threat Intelligence, Du kan konfigurere kontoen din til å kjøre simuleringer av sanntids phishing og brute force attacks på bedriftsnettverket ditt. Det hjelper med å forberede slike angrep på forhånd. Du kan lære dine ansatte å identifisere slike angrep ved hjelp av Office 365 Attack Simulator. Denne artikkelen sjekker ut noen metoder for å simulere phishing-angrep.

De typer angrep du kan simulere ved hjelp av Office 365 Attack Simulator, inkluderer følgende.

- Spyd-Phishing Attack

- Passord Spray Attack, og

- Brute Force Password Attack

Du kan få tilgang til Attack Simulator under Threat Management i Sikkerhets- og Compliance Center. Hvis det ikke er tilgjengelig der, er sjansene at du ikke har det enda.

Husk følgende:

- I mange tilfeller vil de eldre abonnementene ikke automatisk inkludere Office 365 Threat Intelligence. Den må kjøpes som en separat tillegg

- Hvis du bruker en egendefinert postserver på stedet, i stedet for den vanlige Exchange Online, fungerer ikke simulatoren

- Kontoen du bruker til å kjøre angrepet, skal bruke multifaktorautentisering i Office 365

- Du må være logget inn som global administrator for å starte angrepet

Attack Simulator for Office 365

Du må bli kreativ og tenke som en hacker for riktig angrepssimuleringer. Et av de fokuserte phishing-angrepene er angrepet for phishing-phishing. Vanligvis folk som henger seg i spyd phishing, forskning litt før du angriper og bruker et visningsnavn som høres kjent og troverdig. Slike angrep blir hovedsakelig utført for oppnådde brukeres legitimasjon.

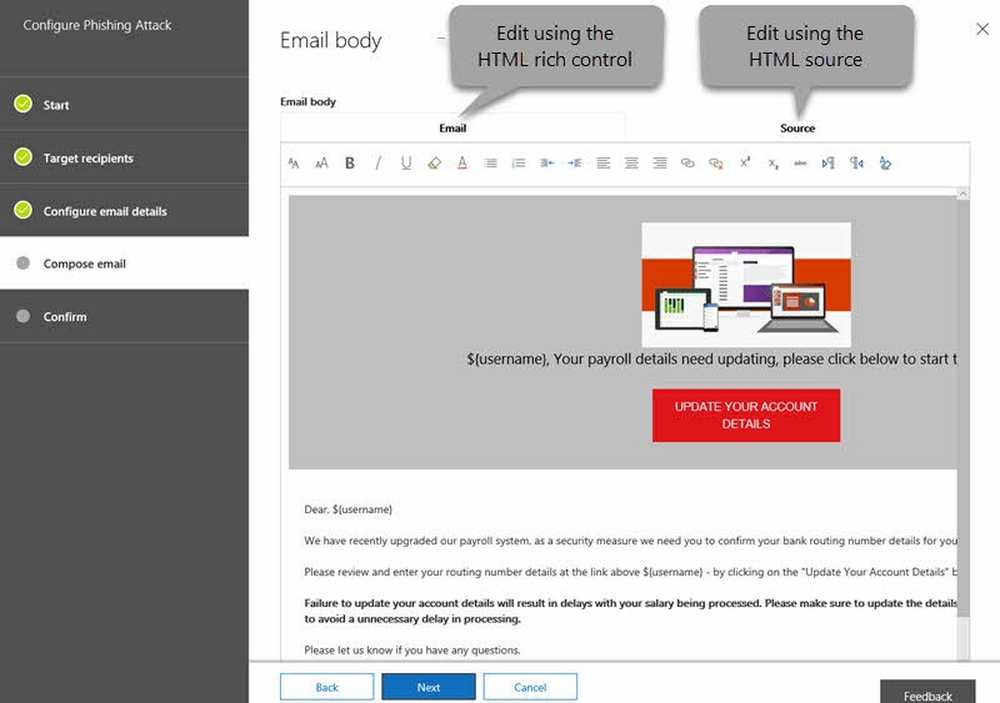

Slik utfører du phishing-angrep ved hjelp av Attack Simulator Office 365

Metoden for å utføre phishing-angrep ved hjelp av Attack Simulator i Office 365, avhenger av hvilken type angrep du prøver. Brukergrensesnittet er imidlertid selvforklarende og legger dermed til rette for angrepssimulering.

- Start med Threat Management> Attack Simulator

- Navngi prosjektet med en meningsfylt setning som vil hjelpe deg senere når du behandler data

- Hvis du ønsker å bruke en ferdigmalte mal, kan du gjøre det ved å klikke på Bruk mal

- I boksen under Navn, velg e-postmalen du vil sende til målmottakene dine.

- Klikk på NEXT

- I dette skjermbildet angir du målmottakere; det kan være enkeltpersoner eller en gruppe

- Klikk på NEXT

- Den tredje skjermen gjør det mulig å konfigurere e-postadressene; her er stedet for å angi visningsnavn, e-post-ID, nettfishing-innloggingsadresse, egendefinert destinasjonssideadresse og e-postfag

- Klikk på FINISH for å starte angrepsfiskeangrepet

Det er få andre typer angrep tilgjengelig i Office 365 Attack Simulator, for eksempel Passord-Spray og Brute-Force-angrep. Du kan sjekke dem ut ganske enkelt ved å legge til eller legge inn ett eller flere vanlige passord for å se om det er sjanser for at nettverket blir skadet av hackere.

Øvene hjelper deg med å utdanne dine arbeidsgivere på ulike typer Phishing-angrep. Du kan også bruke dataene senere for å finne ut ting på kontoret.

Hvis du er i tvil om Attack Simulator i Office 365, vennligst legg igjen en kommentar. Du kan lese mer på dette på docs.microsoft.com.