Remote Credential Guard beskytter Remote Desktop-legitimasjon i Windows 10

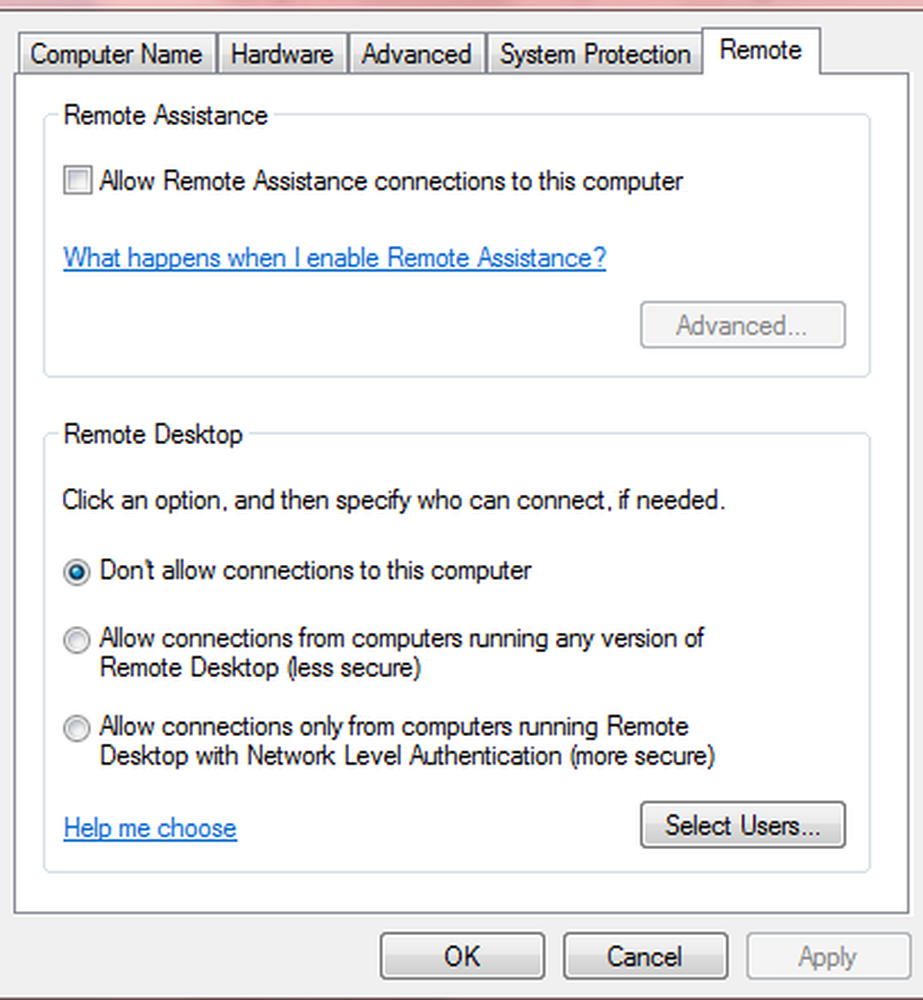

Alle systemadministratorens brukere har en veldig ekte bekymring - sikring av legitimasjon over en eksternt skrivebordstilkobling. Dette skyldes at skadelig programvare kan finne veien til en hvilken som helst annen datamaskin over skrivebordet og dermed utgjøre en potensiell trussel mot dataene dine. Det er derfor Windows OS blinker en advarsel "Pass på at du stoler på denne PCen, og koble til en usikker datamaskin kan skade PCen din" når du prøver å koble til et eksternt skrivebord. I dette innlegget vil vi se hvordan Fjernerklassifisering funksjon som har blitt introdusert i Windows 10 v1607, kan bidra til å beskytte eksterne skrivebordsopplysninger i Windows 10 Enterprise og Windows Server 2016.

Remote Credential Guard i Windows 10

Funksjonen er designet for å eliminere trusler før den utvikler seg til en alvorlig situasjon. Det hjelper deg med å beskytte legitimasjonene dine via en eksternt skrivebordstilkobling ved å omdirigere Kerberos forespørsler tilbake til enheten som ber om tilkoblingen. Det gir også enkle påloggingsopplevelser for eksternt skrivebordssesjon.

I tilfelle av ulykke hvor målenheten er kompromittert, blir ikke legitimasjonene til brukeren eksponert fordi både legitimasjons- og legitimasjonsderivater aldri sendes til målenheten.

Den modus operandi av Remote Credential Guard er svært lik beskyttelsen som tilbys av Credential Guard på en lokal maskin, med unntak av Credential Guard beskytter også lagrede domene legitimasjon via Credential Manager.

En person kan bruke Remote Credential Guard på følgende måter-

- Siden administratorens legitimasjon er svært privilegert, må de beskyttes. Ved å bruke Remote Credential Guard kan du forsikre deg om at legitimasjonene dine er beskyttet fordi det ikke tillater at legitimasjonsinformasjon overføres over nettverket til målenheten.

- Helpdesk-ansatte i organisasjonen din må koble til domenekoblede enheter som kan bli kompromittert. Med Remote Credential Guard kan helpdeskmedarbeider bruke RDP til å koble til målenheten uten å ødelegge deres legitimasjon til skadelig programvare.

Krav til maskinvare og programvare

For å muliggjøre en jevn funksjon av den eksterne godkjenningsgruppen, må du sikre at følgende krav til eksternt skrivebordsklient og server er oppfylt.

- Fjernklientsklienten og serveren må være koblet til et Active Directory-domene

- Begge enhetene må enten være med i det samme domenet, eller Remote Desktop-serveren må være sluttet til et domene med et tillitsforhold til klientens enhetens domene.

- Kerberos-autentiseringen burde vært aktivert.

- Remote Desktop-klienten må kjøre minst Windows 10, versjon 1607 eller Windows Server 2016.

- Eksternt skrivebords Universal Windows Platform-app støtter ikke Remote Credential Guard, så bruk Windows-appen for eksternt skrivebord.

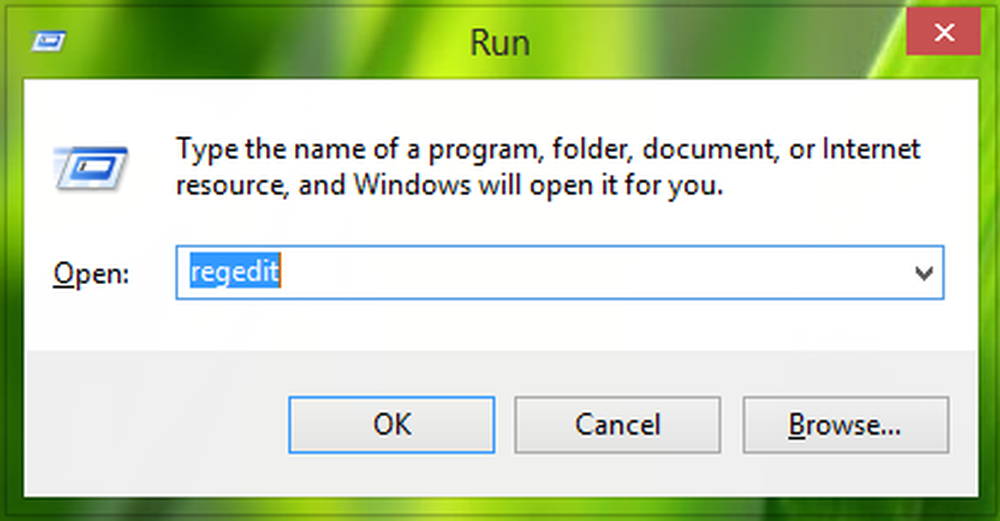

Aktiver Remote Credential Guard via Register

For å aktivere Remote Credential Guard på målenheten, åpne Registerredigering og gå til følgende nøkkel:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Lsa

Legg til en ny DWORD-verdi som heter DisableRestrictedAdmin. Angi verdien av denne registerinnstillingen til 0 for å slå på Remote Credential Guard.

Lukk Registerredigering.

Du kan aktivere Remote Credential Guard ved å kjøre følgende kommando fra en forhøyet CMD:

reg legge til HKLM \ SYSTEM \ CurrentControlSet \ Control \ Lsa / v DisableRestrictedAdmin / d 0 / t REG_DWORD

Slå på Remote Credential Guard ved å bruke Gruppepolicy

Det er mulig å bruke Remote Credential Guard på klientenheten ved å angi en gruppepolicy eller ved å bruke en parameter med eksternt skrivebordstilkobling.

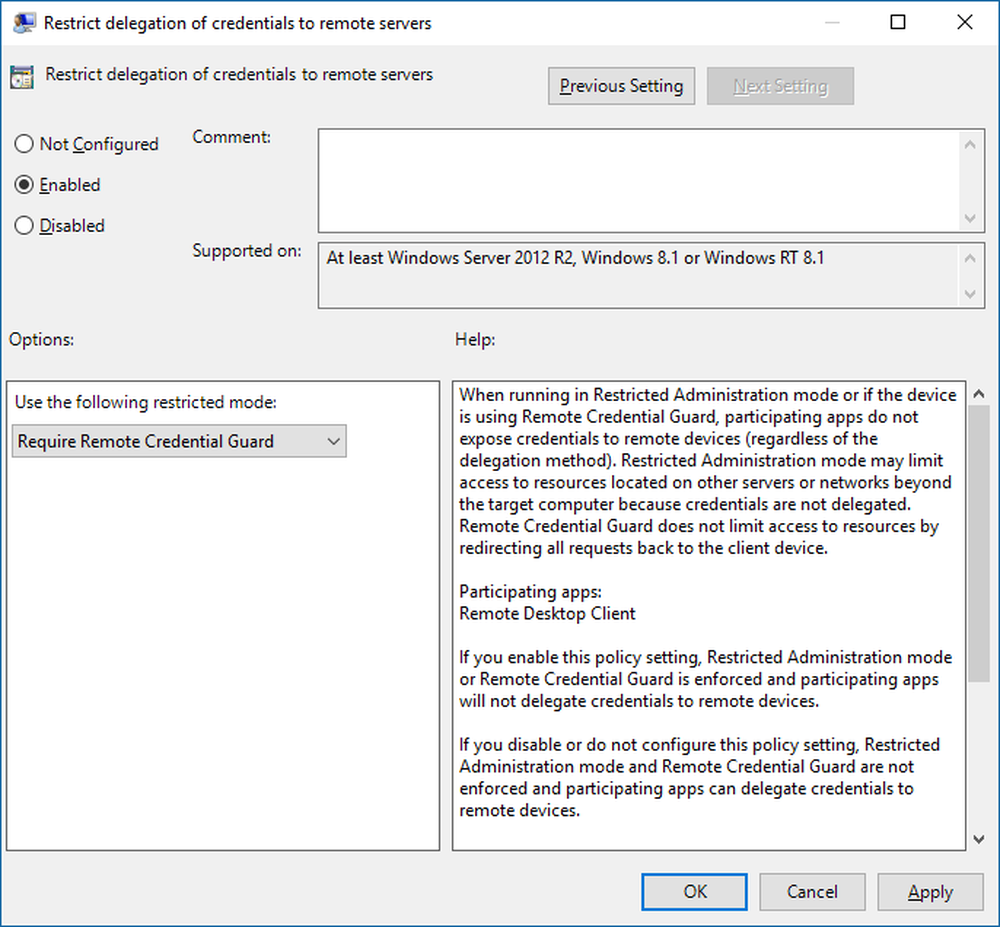

Fra konsernstyringsgruppe for konsernpolitikk navigerer du til Computer Configuration> Administrative Malls> System> Credentials Delegation.

Dobbeltklikk nå Begrens delegering av legitimasjon til eksterne servere for å åpne Egenskaper-boksen.

Nå i Bruk følgende begrensede modus boks, velg Krever Remote Credential Guard. Det andre alternativet Begrenset admin modus er også til stede. Betydningen er at når Remote Credential Guard ikke kan brukes, vil den bruke Begrenset Admin-modus.

Under ingen omstendigheter vil verken Remote Credential Guard eller Restricted Admin-modus sendes legitimasjon i klar tekst til Remote Desktop-serveren.

Tillat Remote Credential Guard, ved å velge 'Foretrekker Remote Credential Guard'alternativet.

Klikk på OK og avslutt konsernets konsolideringsadministrasjonskonsoll.

Nå, kjør fra en kommandoprompt gpupdate.exe / force for å sikre at gruppepolitikkobjektet blir brukt.

Bruk Remote Credential Guard med en parameter til eksternt skrivebordstilkobling

Hvis du ikke bruker Gruppepolicy i organisasjonen, kan du legge til RemoteGuard-parameteren når du starter Fjernbordsforbindelse for å slå på Remote Credential Guard for den forbindelsen.

mstsc.exe / remoteGuard

Ting du bør huske på når du bruker Remote Credential Guard

- Remote Credential Guard kan ikke brukes til å koble til en enhet som er tilknyttet Azure Active Directory.

- Remote Desktop Credential Guard fungerer bare med RDP-protokollen.

- Remote Credential Guard inkluderer ikke enhetskrav. Hvis du for eksempel prøver å få tilgang til en filserver fra fjernkontrollen og filserveren krever enhetskrav, blir tilgang nektet.

- Serveren og klienten må godkjenne ved hjelp av Kerberos.

- Domenene må ha et tillitsforhold, eller både klienten og serveren må være med i samme domene.

- Remote Desktop Gateway er ikke kompatibel med Remote Credential Guard.

- Ingen legitimasjon er lekket til målenheten. Imidlertid kjøper målenheten fortsatt Kerberos Service Billetter på egen hånd.

- Til slutt må du bruke legitimasjonene til brukeren som er logget inn i enheten. Det er ikke tillatt å bruke lagrede legitimasjon eller legitimasjon som er annerledes enn ditt.