Implementere alltid på VPN med ekstern tilgang i Windows 10

DirectAccess ble introdusert i Windows 8.1 og Windows Server 2012 operativsystemer som en funksjon for å tillate Windows-brukere å koble eksternt. Men etter lanseringen av Windows 10, Utplasseringen av denne infrastrukturen har vært en nedgang. Microsoft har vært aktivt oppmuntrende organisasjoner med tanke på en DirectAccess-løsning for å i stedet implementere klientbasert VPN med Windows 10. Dette Alltid på VPN Tilkobling gir en DirectAccess-lignende opplevelse ved hjelp av tradisjonelle VPN-protokoller for fjerntilgang, som IKEv2, SSTP og L2TP / IPsec. Dessuten kommer det med noen ekstra fordeler også.

Den nye funksjonen ble introdusert i Windows 10 årsjubileumsoppdatering slik at IT-administratorer kan konfigurere automatiske VPN-tilkoblingsprofiler. Som nevnt tidligere har Always On VPN noen viktige fordeler i forhold til DirectAccess. For eksempel kan Always On VPN bruke både IPv4 og IPv6. Så, hvis du har noen apprehensions om fremtidig levedyktighet for DirectAccess, og hvis du oppfyller alle kravene til støtte Alltid på VPN med Windows 10, er det mulig å bytte til sistnevnte det riktige valget.

Alltid på VPN for Windows 10 klientdatamaskiner

Denne opplæringen går deg gjennom trinnene for å distribuere ekstern tilgang alltid på VPN-tilkoblinger for eksterne klientdatorer som kjører Windows 10.

Før du fortsetter videre, sørg for at du har følgende på plass:

- En Active Directory-domenerinfrastruktur, inkludert ett eller flere DNS-servere (Domain Name System).

- Public Key Infrastructure (PKI) og Active Directory Certificate Services (AD CS).

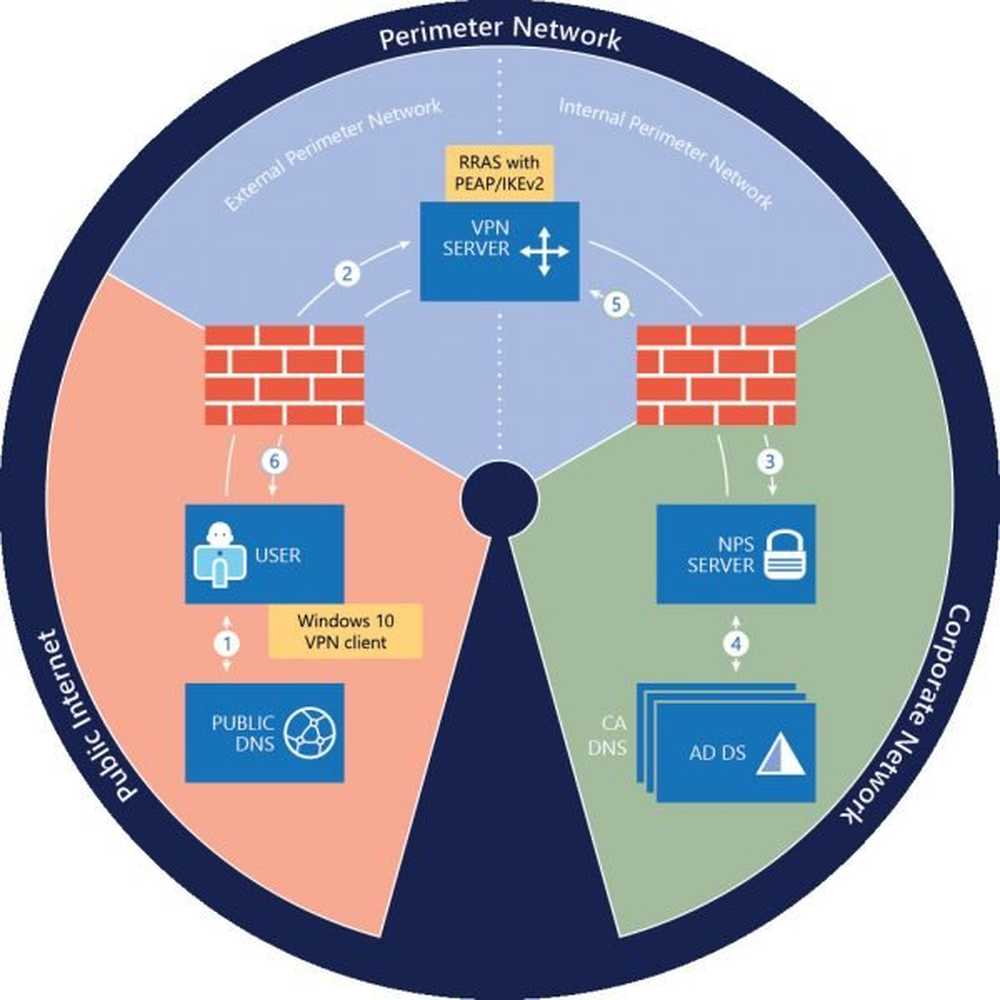

Å begynne Fjerntilgang alltid på VPN-distribusjon, installer en ny Remote Access-server som kjører Windows Server 2016.

Gjør deretter følgende handlinger med VPN-serveren:

- Installer to Ethernet-nettverkskort på den fysiske serveren. Hvis du installerer VPN-serveren på en VM, må du opprette to eksterne virtuelle brytere, en for hvert fysisk nettverkskort; og opprett deretter to virtuelle nettverkskort for VM, med hvert nettverkskort koblet til en virtuell bryter.

- Installer serveren på ditt perimeternettverk mellom kanten og interne brannmurer, med ett nettverkskort koblet til Eksternt Perimeter-nettverk, og en nettverkskort koblet til det interne perimeternettverket.

Etter at du har fullført prosedyren ovenfor, installerer og konfigurerer du ekstern tilgang som en enkelt leietaker VPN RAS Gateway for VPN-tilkoblinger fra eksterne datamaskiner. Prøv å konfigurere Remote Access som en RADIUS-klient, slik at den er i stand til å sende tilkoblingsforespørsler til organisasjonens NPS-server for behandling.

Registrere og validere VPN-server sertifikatet fra din sertifiseringsinstans (CA).NPS Server

Hvis du ikke er klar over det, er serveren installert på din organisasjon / bedriftsnettverk. Det er nødvendig å konfigurere denne serveren som en RADIUS-server, slik at den kan motta tilkoblingsforespørsler fra VPN-serveren. Når NPS-serveren begynner å motta forespørsler, behandler den tilkoblingsforespørslene og utfører autorisasjons- og godkjenningstrinn før det sendes en tilgangs-aksepterings- eller tilgangsavvisningsmelding til VPN-serveren.

AD DS Server

Serveren er et lokalt Active Directory-domene, som er vert for lokal brukerkontoer. Det krever at du konfigurerer følgende elementer på domenekontrolleren.

- Aktiver sertifikatautoenrollering i Gruppepolicy for datamaskiner og brukere

- Opprett VPN-brukergruppen

- Opprett VPN-servergruppene

- Opprett NPS-servergruppene

- CA Server

Sertifiseringsmyndigheten (CA) Server er en sertifiseringsinstans som kjører Active Directory Certificate Services. CA registrerer sertifikater som brukes til godkjenning av PEAP-klient-server og lager sertifikater basert på sertifikatmaler. Så først må du opprette sertifikatmaler på CA. De eksterne brukerne som har lov til å koble til organisasjonsnettverket, må ha en brukerkonto i AD DS.

Sørg også for at brannmurene dine tillater trafikken som er nødvendig for både VPN og RADIUS kommunikasjon for å fungere riktig.

Bortsett fra at disse serverkomponentene er på plass, må du kontrollere at klientdatamaskinene du konfigurerer for å bruke VPN, kjører Windows 10 v 1607 eller senere. Windows 10 VPN-klienten er svært konfigurerbar og tilbyr mange alternativer.

Denne veiledningen er utviklet for å distribuere Alltid på VPN med Remote Access-serverrollen i et lokalt organisasjonsnettverk. Ikke prøv å distribuere ekstern tilgang på en virtuell maskin (VM) i Microsoft Azure.

For fullstendige detaljer og konfigurasjonstrinn kan du referere til dette Microsoft-dokumentet.

Les også: Hvordan oppsett og bruk AutoVPN i Windows 10 for å koble eksternt.