Slik dekrypterer du DefaultPassword-verdien som er lagret i registret for AutoLogon

I et tidligere innlegg har vi sett hvordan å kringgå påloggingsskjermen i Windows 7 og eldre versjoner ved å utnytte AutoLogon verktøy som tilbys av Microsoft. Det ble også nevnt at stor fordel med å bruke AutoLogon-verktøyet er at passordet ditt ikke er lagret i vanlig tekstform som er gjort når du manuelt legger til registeroppføringene. Det er først kryptert og deretter lagret slik at selv PC-administratoren ikke har tilgang til det samme. I dagens innlegg snakker vi om hvordan du dekrypterer Default verdi lagret i Registerredigering ved å bruke AutoLogon verktøy.

Første ting først, du trenger fortsatt å ha Administrator privilegier for å dekryptere Default verdi. Årsaken bak denne åpenbare begrensningen er at slik kryptert system og brukerdata styres av en spesiell sikkerhetspolitikk, vet som Lokal sikkerhetsmyndighet (LSA) som gir tilgangen bare til systemadministratoren. Så, før vi gjør vårt trekk på dekryptering av passord, la oss ta en titt på denne sikkerhetspolitikken, og det er sammenhengende know-how.

LSA - Hva det er og hvordan det lagrer data

LSA brukes av Windows til å administrere systemets lokale sikkerhetspolicy og utføre revisjons- og autentiseringsprosessen på brukerne som logger inn i systemet mens de lagrer private data til en spesiell lagringsplass. Denne lagringsplassen kalles LSA Secrets hvor viktige data som brukes av LSA-policyen er lagret og beskyttet. Disse dataene lagres i kryptert form i registerredigering, i HKEY_LOCAL_MACHINE / Sikkerhet / Politikk / Hemmeligheter nøkkel, som ikke er synlig for generelle brukerkontoer grunnet begrenset Adgangskontrolllister (ACL). Hvis du har de lokale administrative rettighetene og kjenner deg rundt LSA Secrets, kan du få tilgang til RAS / VPN passord, Autologon passord og andre systempassord / nøkler. Nedenfor er en liste for å nevne noen.

- $ MACHINE.ACC: Relatert til Domain Authentication

- Default: Kryptert passordverdi hvis AutoLogon er aktivert

- NL $ KM: Hemmelig nøkkel brukes til å kryptere bufret domene passord

- L $ RTMTIMEBOMB: For å lagre den siste dataværdi for Windows-aktivering

For å opprette eller redigere hemmelighetene, er det et spesielt sett med APIer tilgjengelig for programvareutviklere. Ethvert program kan få tilgang til LSA Secrets-stedet, men bare i sammenheng med den nåværende brukerkontoen.

Slik dekrypterer du AutoLogon-passordet

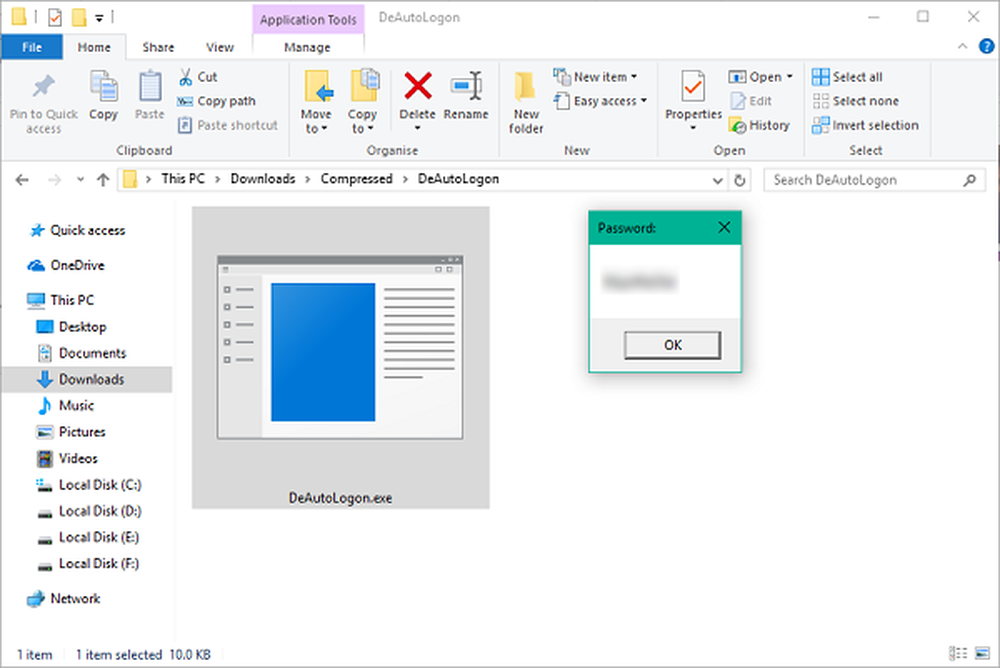

Nå, for å dekryptere og opprøve Default verdien lagret i LSA Secrets, kan man bare utstede et Win32 API-anrop. Det er et enkelt kjørbart program tilgjengelig for å få den dekrypterte verdien av DefaultPassword-verdien. Følg trinnene nedenfor for å gjøre det:

- Last ned den kjørbare filen herfra - det er bare 2 KB i størrelse.

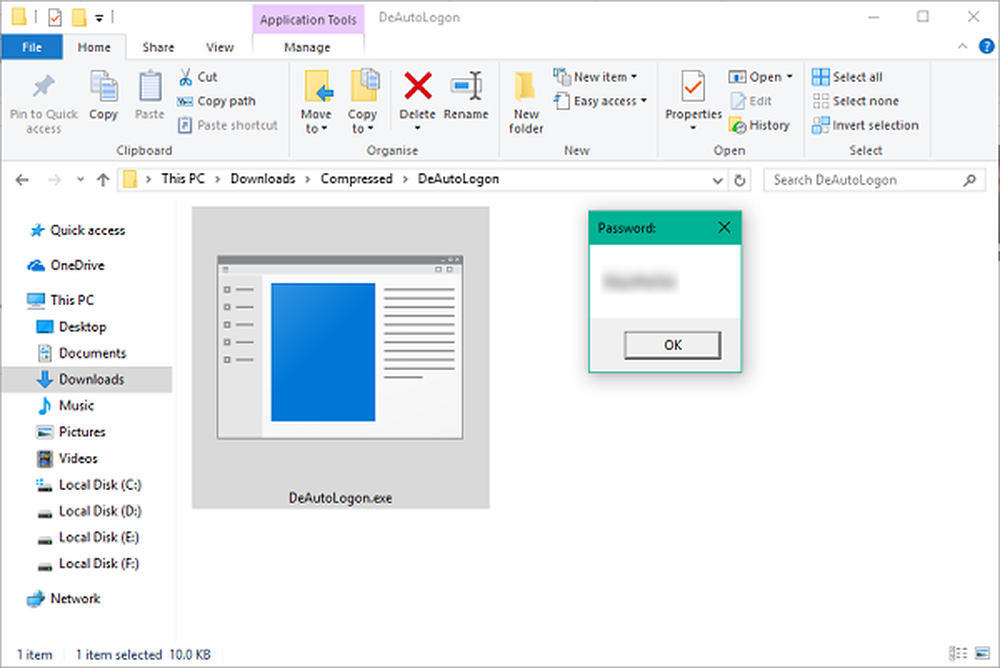

- Ekstra innholdet av DeAutoLogon.zip fil.

- Høyreklikk DeAutoLogon.exe fil og kjør det som administrator.

- Hvis du har AutoLogon-funksjonen aktivert, bør DefaultPassword-verdien være rett der foran deg.

Hvis du prøver å kjøre programmet uten administratorrettigheter, vil du oppleve en feil. Sørg derfor for å skaffe lokale administratorrettigheter før du kjører verktøyet. Håper dette hjelper!

Skrik ut i kommentarfeltet nedenfor hvis du har spørsmål.