User Profile Service Event IDs 1500, 1511, 1530, 1533, 1534, 1542

For alt som finner sted på en Windows-datamaskin, betrakter operativsystemet det som en Begivenhet internt. Så når noen prosesser eller oppgaver går galt, kan en bruker spore ut det eksakte bruddpunktet. For det første, la oss sjekke hva noen vanlige Service Event IDs for User Profile står for.

- Hendelses-ID 1500: Oppstår når en bruker ikke logger på sin datamaskin med en midlertidig profil.

- Hendelses-ID 1511: Dette skjer når operativsystemet ikke kan finne en egen brukerprofil for brukeren og skilt i brukeren med en midlertidig profil.

- Hendelses-ID 1530: Oppstår når operativsystemet oppdager at registerfilen for en bestemt brukerprofil blir brukt av en annen applikasjon eller prosess.

- Hendelses-ID 1533: Oppstår Windows 10 kan ikke slette brukerprofilmappen som finnes på C: \ Users \ fordi den brukes av et annet program eller en prosess.

- Hendelses-ID 1534: Finner hovedsakelig for DOMAIN-tilmeldte brukerprofiler.

- Hendelses-ID 1542: Dette skjer når brukerprofilregistret og datafilen er skadet.

Nå vil vi sjekke hvordan du sporer og feilsøker feilene med hensyn til disse hendelsene.

Feilsøke brukerprofilens hendelse-ID på Windows

For å feilsøke User Profile Service Event ID-er på en Windows 10-datamaskin, tar vi fire hovedtrinn. Dette gjelder for Windows 10, Windows 8.1, Windows Server 2012, Windows Server 2012 R2 og Windows Server 2016. De er:

- Kontrollerer hendelser i applikasjonsloggen.

- Vise operasjonsloggen for brukerprofiltjenesten.

- Aktiverer og viser analytiske og feilsøkingslogger.

- Opprette og dekode et spor.

1] Kontrollerer hendelser i applikasjonsloggen

I dette trinnet vil vi laste og slette brukerprofiler for å bruke Event Viewer for å sjekke hele loggen.

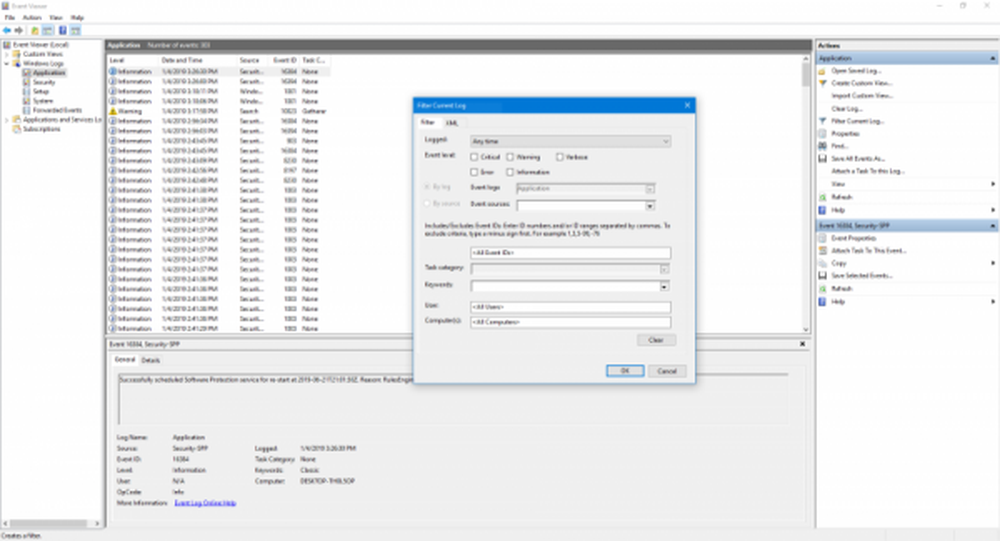

For å gjøre dette, start ved å åpne Event Viewer. Du kan finne det ved å søke etter det i søkefeltet i Cortana.

Når Event Viewer åpnes, naviger til den følgende banen fra den venstre delen navigasjonsmenyen i vinduet-

Windows Logs> Application

Nå, fra høyre side av handlinger, å velge Filtrer nåværende logg. Dette åpner en ny dialogboks.

I esken merket som Arrangementskilder, å velge Brukerprofil Service kryssboks og til slutt klikke på OK.

Det vil bare vise de hendelsene som er relatert til brukerprofilene.

Du kan finne detaljer som deres ID-er, forekomst dato og klokkeslett og mer i informasjonsruten i den nederste delen av Event Viewer.

2] Vise driftsloggen for brukerprofiltjenesten

Dette trinnet vil hjelpe deg å grave videre i å spore problemet ved å identifisere prosessene eller oppgavene som forårsaker problemet.

For dette, åpne først Event Viewer som gjort i trinn 1.

Nå naviger til den følgende banen fra venstre side for navigasjon,

Programmer og tjenerlogger> Microsoft> Windows> User Profile Service> Operational.

Dette vil lede deg til et sted hvor du kan undersøke hendelsene som skjedde rundt øyeblikket du oppdaget feil som du fant i programloggen.

3] Aktivere og vise analytiske og feilsøkingslogger

Nå, hvis du vil grave enda dypere enn Operasjonslogg, kan du aktivere og vise analytiske og feilsøkingslogger. Å gjøre det,

Start med å klikke på Utsikt og velg deretter Vis analytiske og feilsøkingslogger i handlinger ruten.

Deretter navigerer du til Program- og tjenestelogger> Microsoft> Windows> Brukerprofiltjeneste> Diagnostikk i navigasjonsruten til venstre.

Klikk på Aktiver logg og velg deretter Ja. Dette vil aktivere Diagnostic loggen og begynner å logge.

Når du er ferdig med å feilsøke problemet, kan du navigere langs den følgende banen for å skjule analytisk og feilsøkingslogging,

Diagnostisk> Deaktiver logg

Klikk deretter på Utsikt og endelig slette Vis analytiske og feilsøkingslogger merk av i boksen.

4] Opprette og dekode et spor

I tilfelle de andre trinnene ikke hjelper deg mye; Dette vil være det ultimate skrittet du kan ta. Det inkluderer å bruke Windows PowerShell til å lage og avkode et spor.

Først logger du deg på datamaskinen ved hjelp av administratorkontoen som opplever problemene.

Deretter må du åpne et forhøyet PowerShell-vindu på banen til den lokale mappen som tidligere er opprettet.

Skriv inn følgende kommandoer i kommandolinjevinduet-

logman lager spor -n RUP -o \ RUP.etl-logman oppdatering RUP -p eb7428f5-ab1f-4322-a4cc-1f1a9b2c5e98 0x7FFFFFFF 0x7-sett

Nå må du bytte bruker til en annen brukerkonto på samme datamaskin. Pass på at du IKKE Logg av fra den brukerkontoen.

Gjenta det samme problemet.

Etter å ha gjort det, logg deg på som en lokal administrator igjen.

Skriv inn følgende kommandoer i kommandolinjevinduet for å lagre den fangede loggen i en ETL-formatfil,

logman stopper -n RUP-setter

Nå, til slutt for å gjøre det lesbart, skriv inn følgende kommando,

Tracerpt \ RUP.etl

Her vil banen angi plasseringen av den lesbare filen.

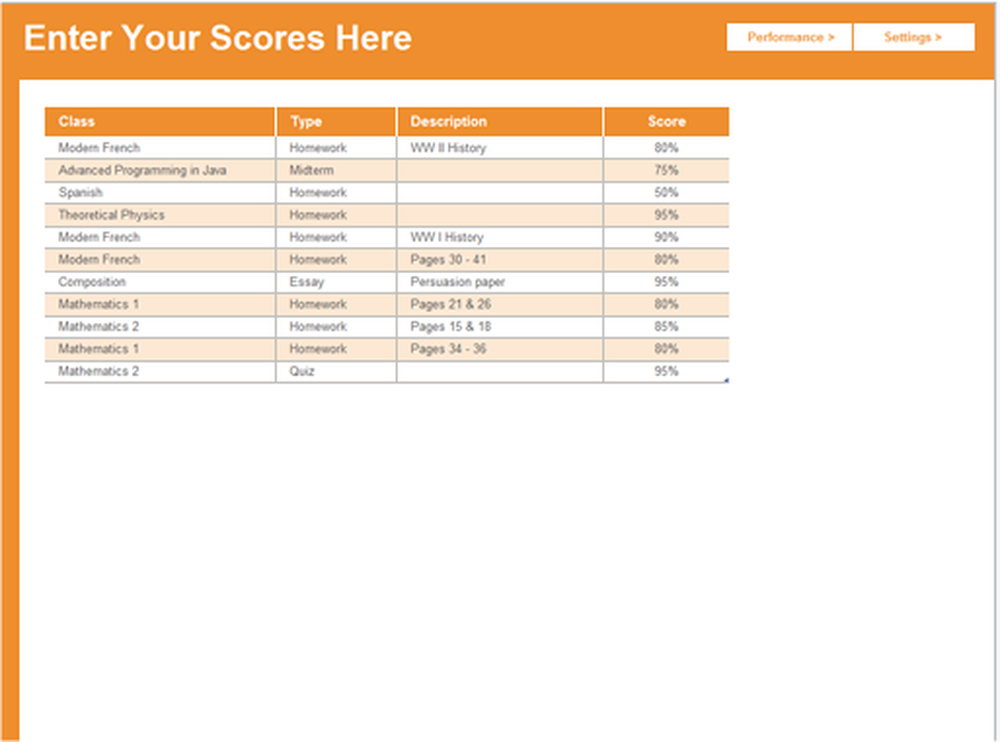

Du kan nå åpne Summary.txt eller Dumpfile.xml loggfil for å lese loggene med henholdsvis Notisblokk eller Microsoft Excel.

Alt du trenger å se er for hendelser som er oppgitt som mislykkes eller mislyktes. Men de som er oppgitt som Ukjent kan rett og slett ignoreres.

Du kan lære mer om disse feilsøkingstrinnene i den offisielle dokumentasjonen fra Microsoft.