Slik beskytter du mot og forhindrer Ransomware-angrep og infeksjoner

Denne Ransomware forebyggings- og beskyttelsesveiledningen tar en titt på Ransomware-forebygging og trinnene du kan ta for å blokkere og forhindre Ransomware, den nye skadelige programvaren som gjør nyheter rundt for feil grunner..

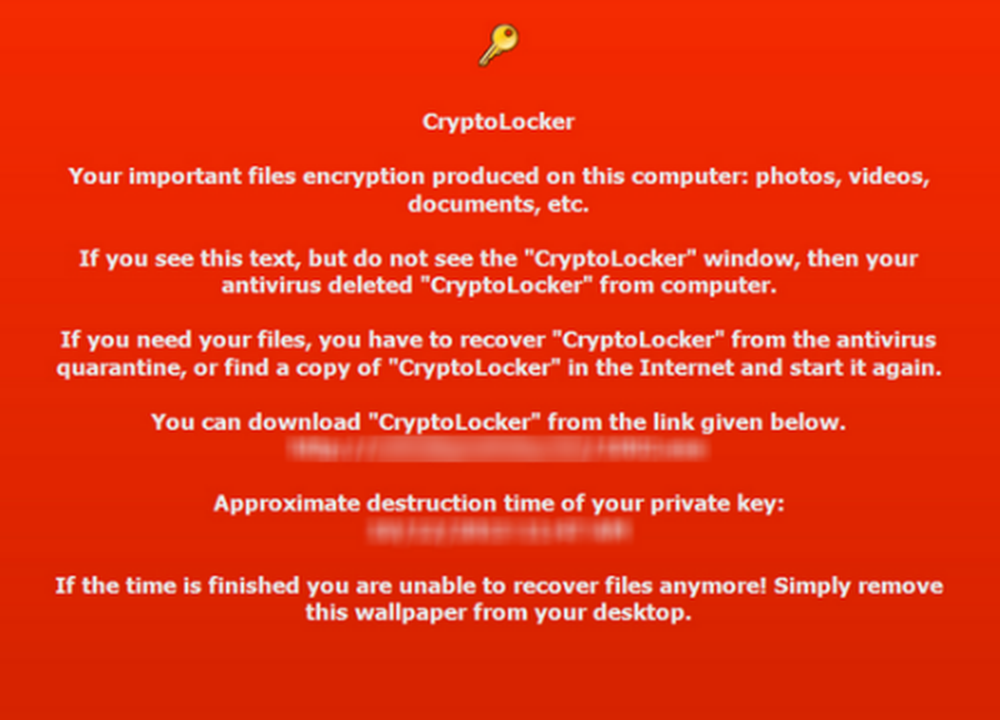

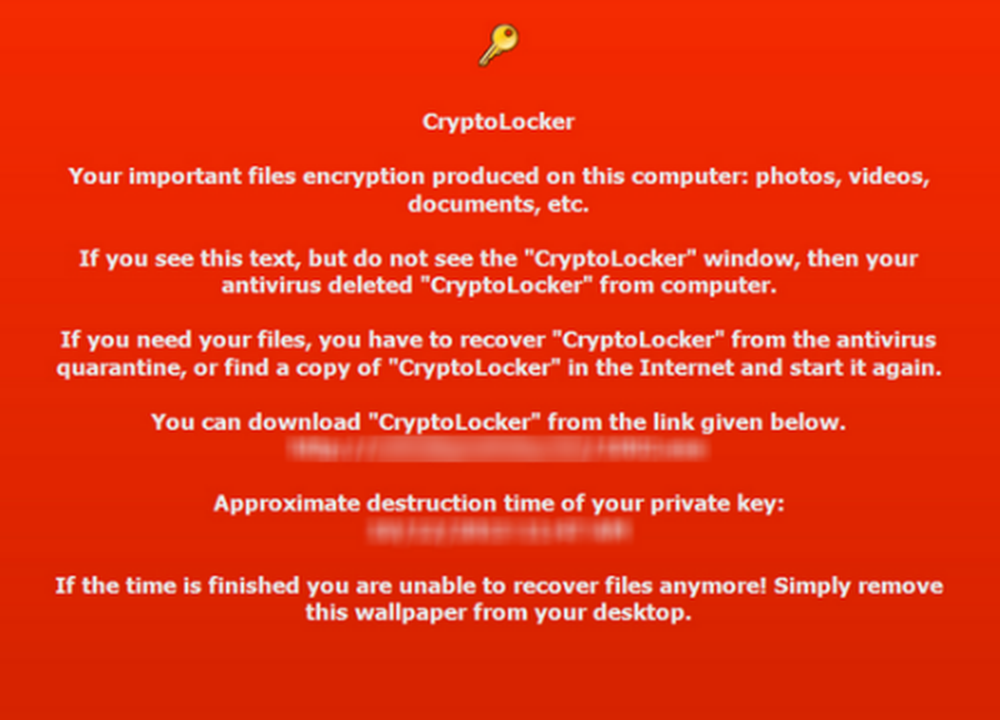

Gang på gang lærer vi om trusler og nye varianter av skadelig programvare som ransomware som utgjør en fare for datamaskinbrukere. Ransomware-viruset låser tilgang til en fil eller datamaskinen og krever at løsningen skal betales til opphavsmannen for å få tilgang, vanligvis tillatt via enten en anonym forhåndsbetalt kontantbonus eller Bitcoin. En spesiell ransomware-trussel som har klart å tiltrekke seg oppmerksomhet i nyere tid, er Cryptolocker, bortsett fra FBI ransomware, Crilock & Locker.

Ransomware spesialitet er at den kan komme på egen hånd (ofte via e-post) eller ved hjelp av en bakdør eller nedlasting, hentet sammen som en ekstra komponent. Datamaskinen kan bli smittet med ransomware, når du klikker på en ondsinnet lenke i en e-post, en direktemelding, et nettsamfunn eller et kompromittert nettsted - eller hvis du laster ned og åpner et skadelig e-postvedlegg. Videre, som et beryktet virus, kan det gå uoppdaget av de fleste antivirusprogrammer. Og selv om antivirusprogramvaren din kan fjerne ransomware, mange ganger, vil du bare bli igjen med en rekke låste filer og data!

Slik forhindrer du Ransomware

Selv om situasjonen er bekymringsfull, og utfallet er dødelig i de fleste tilfeller hvis du ikke overholder malwareforfatterens regler - siden de krypterte filene kan bli skadet utover reparasjon - kan du ta visse forebyggende tiltak for å holde problemet i sjakk. Du kan forhindre ransomware kryptering! La oss se noen av Ransomware forebygging trinn du kan ta. Disse trinnene kan hjelpe deg med å blokkere og forhindre Ransomware.

Oppdatert OS og sikkerhetsprogramvare

Går uten å si at du bruker en fullt oppdatert moderne operativsystem som Windows 10/8/7, a god antivirusprogramvare eller en Internet Security Suite og en oppdatert sikker nettleser og en oppdatert e-postklient. Sett inn e-postklienten din til blokkere .exe-filer.

Forfattere av skadelig programvare finner databrukere, som kjører utdaterte versjoner av OS, for å være enkle mål. De er kjent for å ha noen sårbarheter som disse beryktede kriminelle kan utnytte til å stille inn på systemet ditt. Så oppdater eller oppdater din programvare. Bruk en anerkjent sikkerhetssuite. Det er alltid tilrådelig å kjøre et program som kombinerer både anti-malware programvare og en programvare brannmur for å hjelpe deg med å identifisere trusler eller mistenkelig oppførsel, siden malware forfattere ofte sender ut nye varianter for å prøve å unngå deteksjon. Du vil kanskje lese dette innlegget på Ransomware tricks og nettleserens oppførsel.

Les om Ransomware-beskyttelse i Windows 10.

Sikkerhetskopier dataene dine

Du kan absolutt minimere skaden forårsaket dersom maskinen din blir smittet med Ransomware ved å ta Vanlige sikkerhetskopier. Faktisk har Microsoft gått ut og sagt at backup er det beste forsvaret mot Ransomware, inkludert Cryptolocker.

Aldri klikk på ukjente koblinger eller last ned vedlegg fra ukjente kilder

Dette er viktig. E-post er en vanlig vektor som brukes av Ransomware for å komme på datamaskinen. Så aldri klikk på en lenke som du kanskje tror ser mistenkelig ut. Selv om du har en 1% tvil - ikke! Det samme gjelder for vedlegg også. Du kan sikkert laste ned vedlegg du forventer fra venner, slektninger og medarbeidere, men vær veldig forsiktig med posten fremover som du kanskje mottar selv fra vennene dine. En liten regel å huske i slike scenarier: Hvis du er i tvil - IKKE! Ta en titt på forholdsregler som skal tas når du åpner e-postvedlegg eller før du klikker på webkoblinger.

RansomSaver er et veldig nyttig tilleggsprogram for Microsofts Outlook som oppdager og blokkerer e-postmeldinger som har ransomware malware-filer knyttet til dem.

Vis skjult filutvidelse

En fil som tjener som inngangsrute for Cryptolocker er den som heter med filtypen ".PDF.EXE". Malware liker å skjule sine .exe-filer som ufarlig leter .pdf ... doc eller .txt-filer. Hvis du aktiverer funksjonen for å se hele filtypen, kan det være lettere å finne mistenkelige filer og eliminere dem i utgangspunktet. Hvis du vil vise skjulte filutvidelser, gjør du følgende:

Åpne Kontrollpanel og søk etter Mappevalg. Under Vis-fanen fjerner du avmerkingen Skjul utvidelser for kjente filtyper.

Klikk på Bruk> OK. Nå når du sjekker filene dine, vil filnavnene alltid vises med utvidelser som .doc, .pdf, .txt, etc. Dette vil hjelpe deg med å se de virkelige utvidelsene av filene.

Deaktiver filer som kjører fra AppData / LocalAppData-mapper

Prøv å opprette og håndheve regler i Windows, eller bruk noen programvare for inntrengningsforebygging, for å avvise en bestemt, merkbar oppførsel som brukes av flere Ransomware, inkludert Cryptolocker, for å kjøre kjørbarheten fra mappene App Data eller Local App Data. Cryptolocker Prevention Kit er et verktøy som er opprettet av Tredje Tier som automatiserer prosessen med å lage en gruppepolicy for å deaktivere filer som kjører fra mappene App Data og Local App Data, samt deaktivere kjørbare filer fra å kjøre fra Temp-katalogen til ulike unzippingverktøy.

Applikasjon med hvitliste

Applisjonsliste er god praksis som de fleste IT-administratorer bruker for å hindre at uautoriserte kjørbare filer eller programmer kjører på systemet. Når du gjør dette, vil bare programvaren du har hvitlistet, få lov til å kjøre på systemet, noe som resulterer i at ukjente executive filer, skadelig programvare eller ransomware bare ikke vil kunne kjøre. Se hvordan du hviteliste et program.

Deaktiver SMB1

SMB eller Server Message Block er en nettverk fildeling protokoll som er ment for å dele filer, skrivere, etc, mellom datamaskiner. Det er tre versjoner - Server Message Block (SMB) versjon 1 (SMBv1), SMB versjon 2 (SMBv2) og SMB versjon 3 (SMBv3). Det anbefales at du deaktiverer SMB1 av sikkerhetshensyn.

Bruk AppLocker

Bruk Windows innebygd funksjon AppLocker for å hindre at brukere installerer eller kjører Windows Store Apps og for å kontrollere hvilken programvare som skal kjøre. Du kan konfigurere enheten din tilsvarende for å redusere sjansene for Cryptolocker ransomware infeksjon.

Du kan også bruke den til å redusere ransomware ved å blokkere kjørbar ikke signert, på steder som ransomware som:

- \ AppData \ Local \ Temp

- \ AppData \ Local \ Temp \ *

- \ AppData \ Local \ Temp \ * \ *

Dette innlegget vil fortelle deg hvordan du oppretter regler med AppLocker til en kjørbar og hvitliste applikasjoner.

Bruk av EMET

Enhanced Mitigation Experience Toolkit beskytter Windows-datamaskiner mot cyberangrep og ukjent utnyttelse. Det oppdager og blokkerer utnyttelsesteknikker som ofte brukes til å utnytte sikkerhetsproblemer. Det forhindrer at utbyttet faller fra trojan, men hvis du klikker åpne en fil, vil den ikke kunne hjelpe. Windows 10 Fall Creators Update vil inneholde EMET som en del av Windows Defender, så brukere av dette operativsystemet trenger ikke å bruke det.

Beskytt MBR

Beskytt datamaskinens hovedoppstartspost med MBR-filter.

Deaktiver ekstern skrivebordsprotokoll

De fleste Ransomware, inkludert Cryptolocker-malware, forsøker å få tilgang til målmaskiner via RDP (Remote Desktop Protocol), et Windows-verktøy som gir tilgang til skrivebordet ditt eksternt. Så, hvis du finner RDP uten bruk for deg, deaktiver eksternt skrivebord for å beskytte maskinen din fra File Coder og andre RDP-utnytter.

Deaktiver Windows Scripting Host

Malware og ransomware-familier bruker ofte WSH til å kjøre .js eller .jse-filer for å infisere datamaskinen. Hvis du ikke har bruk for denne funksjonen, kan du deaktivere Windows Scripting Host for å holde seg trygg.

Bruk Ransomware forebygging eller fjerning verktøy

Bruk en god gratis anti-ransomware-programvare. BitDefender AntiRansomware og RansomFree er noen av de gode. Du kan bruke RanSim Ransomware Simulator for å sjekke om datamaskinen din er tilstrekkelig beskyttet.

Kaspersky WindowsUnlocker kan være nyttig hvis Ransomware blokkerer tilgangen til datamaskinen helt eller til og med begrenser tilgangen til å velge viktige funksjoner, da det kan rydde opp et ransomware-infisert register.

Hvis du kan identifisere ransomware, kan det gjøre ting litt enklere som du kan bruke ransomware dekrypteringsverktøyene som kan være tilgjengelige for den aktuelle ransomware.

Her er en liste over gratis Ransomware-dekrypteringsverktøy som kan hjelpe deg med å låse opp filer.

Koble fra Internett umiddelbart

Hvis du er mistenksom på en fil, må du handle raskt for å stoppe kommunikasjonen med C & C-serveren før du fullfører kryptering av filene dine. For å gjøre det, må du koble deg selv fra Internett, WiFi eller nettverket ditt umiddelbart, fordi krypteringsprosessen tar tid, selv om du ikke kan nullere effekten av Ransomware, kan du sikkert redusere skaden.

Bruk Systemgjenoppretting for å komme tilbake til en kjent, ren tilstand

Hvis du har Systemgjenoppretting aktivert på Windows-maskinen din, som jeg insisterer på at du har, prøv å ta systemet tilbake til en kjent ren tilstand. Dette er ikke en idiotsikker metode, men i enkelte tilfeller kan det hjelpe.

Sett BIOS-klokken tilbake

De fleste Ransomware, inkludert Cryptolocker, eller FBI Ransomware, tilbyr en frist eller en frist innenfor hvilken du kan foreta betalingen. Hvis utvidet, kan prisen for dekrypteringsnøkkelen øke betydelig, og - du kan ikke engang forhandle. Det du kan prøve, er "slå klokken" ved å stille inn BIOS-klokken tilbake til en tid før tidsfristen for vinduet er oppe. Den eneste utveien, når alle triks feiler, da det kan hindre deg i å betale høyere pris. De fleste ransomware gir deg en periode på 3-8 dager og kan kreve opptil USD 300 eller mer for nøkkelen til å låse opp dine låste datafiler.

Mens de fleste målgruppene av Ransomware har vært i USA og Storbritannia, eksisterer det ingen geografisk grense. Alle kan bli påvirket av det - og med hver dag som går, blir flere og flere ransomware-malware oppdaget. Så ta noen skritt for å hindre at Ransomware kommer på datamaskinen din. Dette innlegget snakker litt mer om Ransomware Attacks & FAQ.